Inhaltsverzeichnis

„Wurde meine E-Mail-Adresse kompromittiert?“ Millionen Nutzer weltweit stellen sich diese Frage, wenn von einem großen Hackerangriff die Rede ist. Besonders wenn der Hack auf eine große, weitverbreitete Internetplattform stattgefunden hat. Meist werden dabei Millionen von Datensätzen, wie E-Mail-Adressen, Passwörter, Kontodaten, etc., von den Cyberkriminellen erbeutet, die diese nun für weitere Angriffe missbrauchen oder zum Verkauf im Darknet anbieten können. Haben Cyberkriminelle erst einmal Zugang zu Ihren Daten, können große Schäden entstehen. In diesem Leitfaden erfahren Sie, wie Sie überprüfen können, ob Ihre E-Mail-Adresse gehackt wurde und welche Websites und Tools Ihnen dabei helfen können.

Wie kann ich überprüfen, ob meine E-Mail-Adresse kompromittiert wurde?

Sie fragen sich, wie Sie erkennen können, ob Ihre E-Mail-Adresse kompromittiert wurde? Glücklicherweise müssen Sie nicht im Dunkeln tappen: Es gibt Websites, die durch die Analyse von Bot-Netzwerken oder Datenlecks feststellen können, ob Ihre E-Mail-Adresse kompromittiert wurde. Hier sind die besten Tools zur Überprüfung.

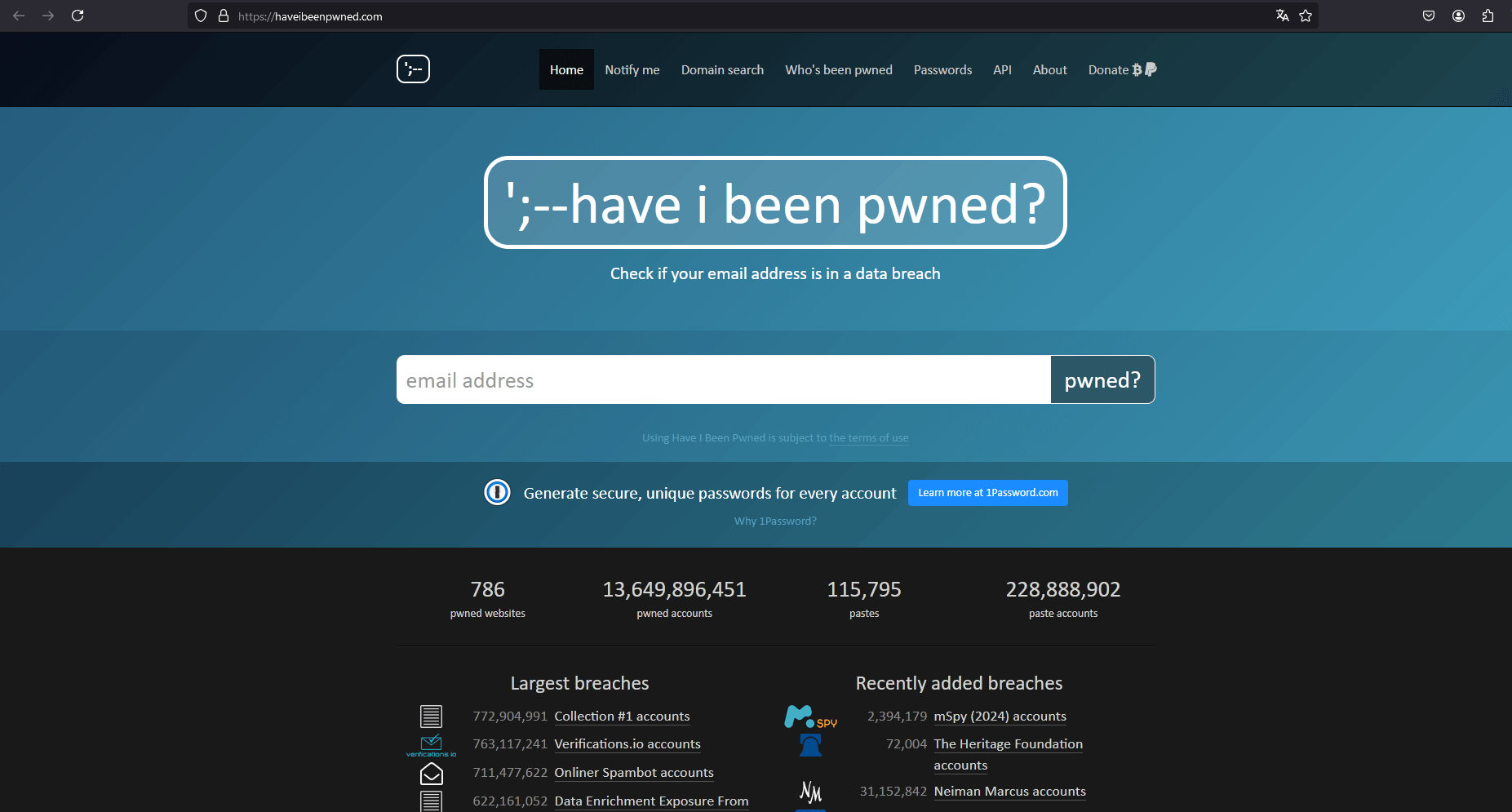

Have I Been Pwned? (HIBP)

Neben dem Durchsuchen der Datenbank bietet HIBP auch weitere Funktionen wie „Notify Me“. Mit der Nutzung der Funktion erhalten Sie eine automatische Benachrichtigung von HIBP, sollte Ihre E-Mail-Adresse oder Ihr Nutzername jemals in deren Datenbank gespeichert werden.

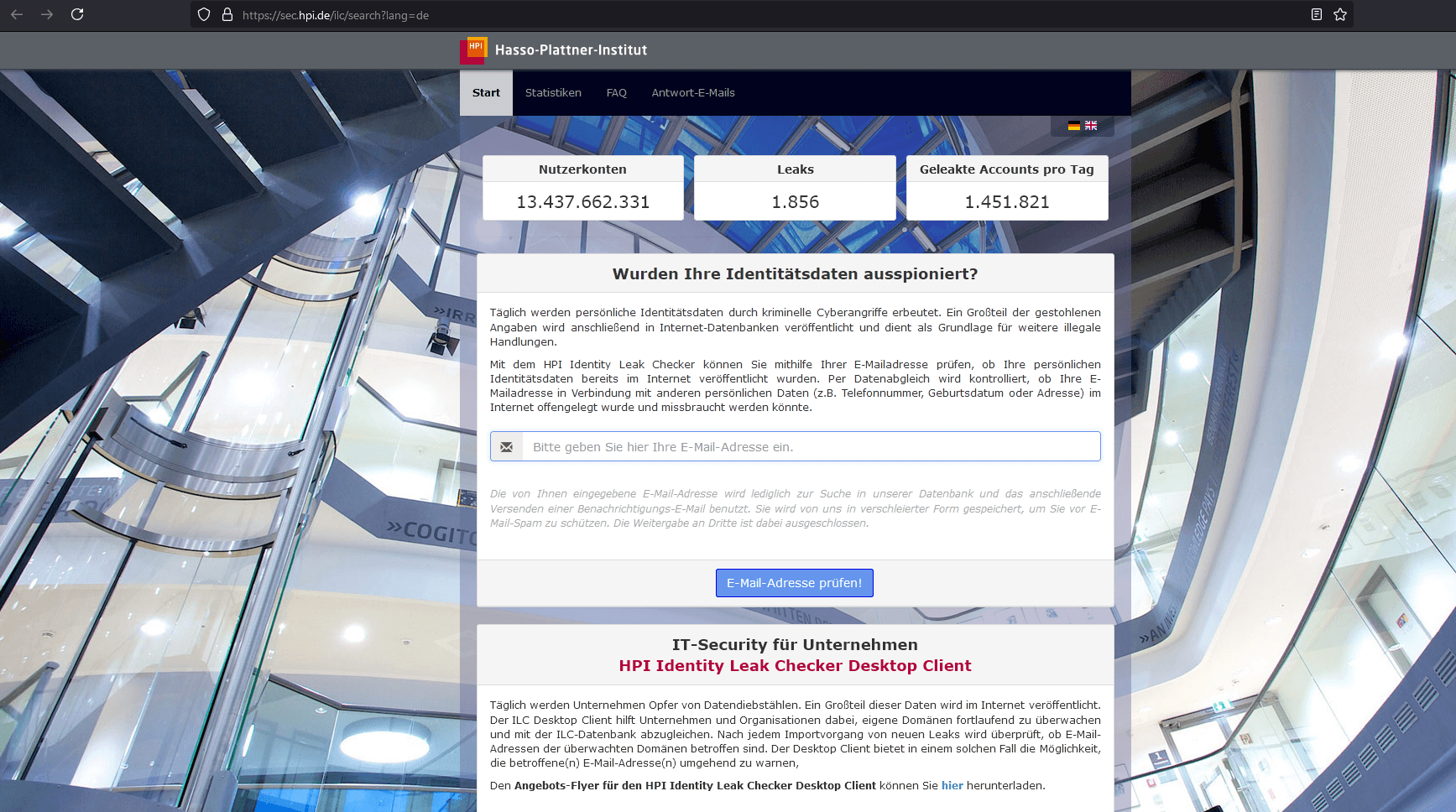

Identity Leak Checker

Nach der Eingabe Ihrer E-Mail-Adresse überprüft das Tool die Datenbank und sendet Ihnen im Anschluss eine E-Mail mit den Ergebnissen der Prüfung. In der E-Mail von HPI erfahren Sie dann, ob Ihre E-Mail-Adresse gehackt wurde und welche persönlichen Informationen online verfügbar sind sowie wann und wie der Datendiebstahl stattgefunden hat.

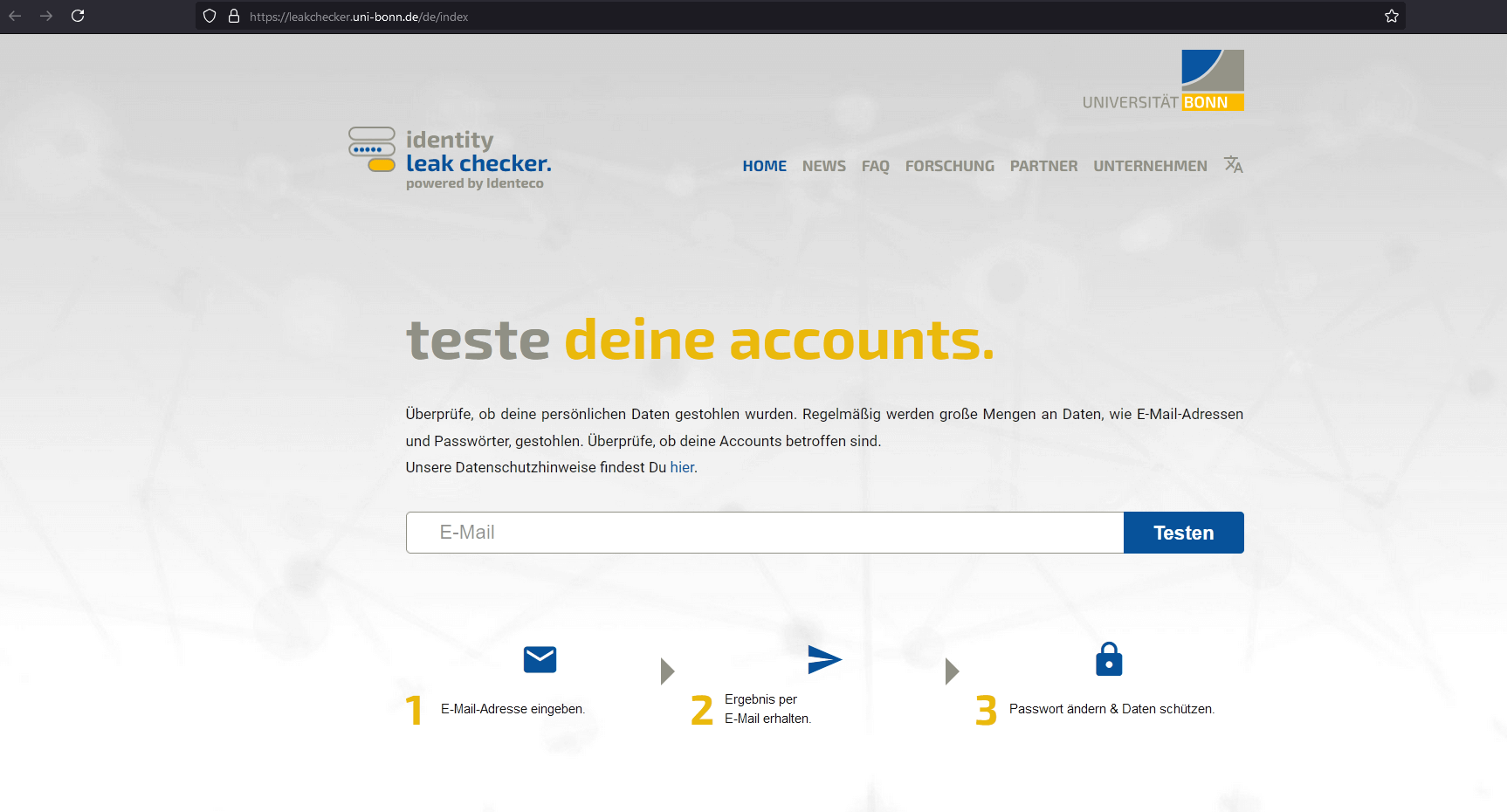

Leak Checker

Wie auch das Hasso-Plattner-Institut versendet der Leak Checker der Uni Bonn nach der Überprüfung die Ergebnisse eine E-Mail an die angegebene E-Mail-Adresse, was im Hinblick auf den Datenschutz wesentlich sicherer ist. Anders als die beiden anderen Tools legt der Leak Checker allerdings sein Augenmerk mehr auf die E-Mail-Adresse und das damit verknüpfte Passwort. In der E-Mail mit den Ergebnissen erhalten Sie Anhaltspunkte, welches Passwort gehackt wurde. Hierzu nennt der Leak Checker den ersten und den letzten Buchstaben des Passworts, das mit der E-Mai-Adresse verbunden ist. So können Sie unmittelbar erkennen, ob das genannte Passwort überhaupt noch aktuell ist, ohne dass andere Personen etwas damit anfangen können.

| Datenmenge | Datenschutz-konform | Eigene Datensuche | Passwort-Wiederkennung | |

| Leak-Checker | > 30 Milliarden | ✔ | ✔ | ✔ |

| Identity Leak Checker | ~ 13 Milliarden | ✔ | ✘ | ✘ |

| "Have I Been Pwned?" | ~ 13 Milliarden | ✘ | ✘ | ✘ |

Was kann ich tun, wenn meine E-Mail-Adresse kompromittiert wurde?

Mit allen drei Tools haben Sie die Möglichkeit zu erfahren, ob Ihre E-Mail-Adresse gehackt wurde. Allerdings kann Ihnen niemand eine hunderprozentige Garantie geben, dass Ihr Account gehackt oder nicht gehackt wurde. Sofern jedoch bei keinem der drei Tools ein Treffer erscheint, ist die Wahrscheinlichkeit gering, dass Ihre E-Mail-Adresse kompromittiert ist.

Sollte es zu Funden bei einem der drei Tools kommen, dann sollten Sie umgehend handeln. Hierzu haben wir Ihnen nachfolgende eine Schritt-für-Schritt-Anleitung zusammengestellt, die Ihnen hilft die Situation aufzulösen und wieder die volle Kontrolle über Ihren Account zu erhalten:

Schritt 1: Änderung des Passworts

Im ersten Schritt sollten Sie prüfen, ob der Login in Ihren Account noch möglich ist. Ist das Passwort von den Angreifern noch nicht geändert worden, sollte der Login noch möglich sein. Ändern Sie nach dem erfolgreichen Login bei Ihrem E-Mail-Anbieter umgehend das Passwort Ihres E-Mail-Accounts. Das neue Passwort müssen Sie dann natürlich auch noch im E-Mail-Programm auf allen Geräten eingeben, von denen Sie die E-Mails dieses Postfachs abrufen.

Im ersten Schritt sollten Sie prüfen, ob der Login in Ihren Account noch möglich ist. Ist das Passwort von den Angreifern noch nicht geändert worden, sollte der Login noch möglich sein. Ändern Sie nach dem erfolgreichen Login bei Ihrem E-Mail-Anbieter umgehend das Passwort Ihres E-Mail-Accounts. Das neue Passwort müssen Sie dann natürlich auch noch im E-Mail-Programm auf allen Geräten eingeben, von denen Sie die E-Mails dieses Postfachs abrufen.

Ist das Passwort Ihres Accounts vom Angreifer bereits geändert worden, bietet ein Großteil der Mail-Provider die Möglichkeit über die Beantwortung von einer oder mehrerer Sicherheitsfragen wieder Zugriff auf den Account zu erlangen. Alternativ zu den Sicherheitsfragen gibt es bei einigen Anbietern auch die Möglichkeit über die Mobilfunknummer oder einer zweiten E-Mail-Adresse die Zugriffsberechtigung festzustellen. Im Anschluss erhalten Sie vom Anbieter ein neues Passwort, welches Sie unbedingt abändern sollten. Verwenden Sie unter keinen Umständen das vorherige Passwort, anderfalls kann der Angreifer erneut den Account übernehmen!

Schritt 2: Nach der Ursache suchen und beseitigen

Nach der Wiederherstellung des Account gilt es die Aufmerksamkeit auf die Ursachensuche zu legen. Oft liegt der Grund für die Offenlegung von Zugangsdaten in einer Schadsoftware (Malware), die auf einem Ihrer Geräte installiert wurde. Nutzen Sie eine Rescue-Disk oder einen Onlinescanner, um Ihr Gerät nach Malware zu untersuchen und zu beseitigen. Kostenlose Onlinescans können Sie z.B. mit F-Secure oder ESET durchführen. Eine Rescure-Disk erhalten Sie von allen großen Antivirensoftware-Herstellern, wie z.B. Trend Micro.

Nach der Wiederherstellung des Account gilt es die Aufmerksamkeit auf die Ursachensuche zu legen. Oft liegt der Grund für die Offenlegung von Zugangsdaten in einer Schadsoftware (Malware), die auf einem Ihrer Geräte installiert wurde. Nutzen Sie eine Rescue-Disk oder einen Onlinescanner, um Ihr Gerät nach Malware zu untersuchen und zu beseitigen. Kostenlose Onlinescans können Sie z.B. mit F-Secure oder ESET durchführen. Eine Rescure-Disk erhalten Sie von allen großen Antivirensoftware-Herstellern, wie z.B. Trend Micro.

Sobald die Malware von Ihrem Gerät beseitigt wurde, sollten Sie unbedingt nochmal ein neues Passwort für Ihren E-Mail-Account festlegen. Meist enthält entsprechende Malware eine Keylogger-Funktion, worüber der Angreifer die Eingaben auf Ihrer Tastatur ausspionieren kann. Somit hätte er die Möglichkeit auch das geänderte Passwort auszulesen und Ihr E-Mail-Konto erneut zu übernehmen. Durch das erneute Ändern Ihres Passworts können Sie sicher sein, dass die Malware das neue Passwort nicht auch an den Angreifer übermittelt hat.

Schritt 3: Umfang feststellen und Beweise dokumentieren

Sie haben Ihr System nach Malware durchsucht, Zugang zu Ihrem Account und ein neues Passwort vergeben? Dann gilt es nun den Umfang des Hackerangriffs festzustellen und ggf. Beweise zu sichern. Hierzu sollten Sie folgendes prüfen:

Sie haben Ihr System nach Malware durchsucht, Zugang zu Ihrem Account und ein neues Passwort vergeben? Dann gilt es nun den Umfang des Hackerangriffs festzustellen und ggf. Beweise zu sichern. Hierzu sollten Sie folgendes prüfen:

- Hat der Angreifer über Ihr Postfach Spamnachrichten in Ihrem Namen verschickt?

- Hat der Angreifer irgendwelche Einkäufe in Ihrem Namen vorgenommen?

Es ist wichtig, dass Sie diese Dinge prüfen und Beweise sichern. So können Sie im Ernstfall nachweisen, dass nicht Sie die Tätigkeiten durchgeführt haben, sondern Opfer eines Hackerangriffs wurden. Sollten Sie oder jemand anderes (z.B. ein Onlineshop) finanziellen Schaden erlitten haben, sollten Sie unbedingt bei der Polizei eine Anzeige erstellen und sich ggf. einen Anwalt nehmen.

Schritt 4: Vorkehrungen treffen und Sicherheitsmaßnahmen verbessern

Zum Schluss gilt es für die Zukunft Vorkehrungen zu treffen, die Ihnen dabei helfen, nicht erneut die Kontrolle über Ihr E-Mail-Konto zu verlieren. Zunächst sollten Sie sicherstellen, dass Sie für all Ihre Accounts bei den unterschiedlichen Service-Anbietern nicht das gleiche Passwort verwenden. Damit Sie sich nicht alle Passwörter merken müssen, können Sie einen Passwort-Manager verwenden. Hierzu gibt es bereits einige Lösungen, die sowohl online als auch offline verwendet werden können. Der Vorteil ist, dass Sie sich nur noch ein Passwort, das Master-Passwort, merken müssen und alle anderen Passwörter im Passwort-Manager gespeichert sind.

Zum Schluss gilt es für die Zukunft Vorkehrungen zu treffen, die Ihnen dabei helfen, nicht erneut die Kontrolle über Ihr E-Mail-Konto zu verlieren. Zunächst sollten Sie sicherstellen, dass Sie für all Ihre Accounts bei den unterschiedlichen Service-Anbietern nicht das gleiche Passwort verwenden. Damit Sie sich nicht alle Passwörter merken müssen, können Sie einen Passwort-Manager verwenden. Hierzu gibt es bereits einige Lösungen, die sowohl online als auch offline verwendet werden können. Der Vorteil ist, dass Sie sich nur noch ein Passwort, das Master-Passwort, merken müssen und alle anderen Passwörter im Passwort-Manager gespeichert sind.

Des Weiteren ist es empfehlenswert Ihre wichtigsten Konten über eine 2-Faktor-Authentifizierung (2FA) abzusichern. Dies ist ein doppeltes Sicherheitssystem und wird heutzutage von den meisten Service-Anbietern angeboten, um die Sicherheit für Ihre Kunden zu erhöhen. Mit der 2-Faktor-Authentifizierung wird für den Login in ein Benutzerkonto neben dem Passwort noch ein zweiter Faktor, meist in Form eines generierten Zahlencodes, abgefragt. Dadurch können Sie ausschließen, dass ein Angreifer Zugriff auf Ihren Account erhält, auch wenn er Ihr Passwort erbeutet hat. Er benötigt für den Login dann den zweiten Faktor, den nur Sie besitzen bzw. generieren können.

Warum ist die Sicherheit meines E-Mail-Accounts so wichtig?

Ein gehackter E-Mail-Account ermöglicht es Kriminellen, Ihre Identität im Internet zu übernehmen und sich als Sie auszugeben (Identitätsdiebstahl). Sie können auf sensible Informationen wie Logins und Bankdaten zugreifen und in Ihrem Namen online einkaufen oder Spam und Schadsoftware versenden. Dies kann erheblichen finanziellen Schaden für Sie bedeuten, da Sie für Aktivitäten, die von Ihrem Account ausgehen, zur Rechenschaft gezogen werden könnten.

Auch für andere kann der finanzielle Schaden groß sein, beispielsweise wenn von Ihrem Account Trojaner verschickt werden, die Firmennetzwerke lahmlegen. Laut BKA und Bitkom betrug der durch solche kriminellen Aktivitäten verursachte Schaden in Deutschland zuletzt über 223 Milliarden Euro pro Jahr.

FAQ - Häufig gestellte Fragen

Wie kann ich feststellen, ob meine E-Mail-Adresse gehackt wurde?

Sie können dies überprüfen, indem Sie Ihre E-Mail-Adresse auf Websites wie "Have I Been Pwned?", "Identity Leak Checker" und "Leak Checker" eingeben. Diese Tools durchsuchen Datenbanken nach kompromittierten E-Mail-Adressen.

Was sollte ich tun, wenn ich herausfinde, dass meine E-Mail-Adresse gehackt wurde?

Ändern Sie sofort das Passwort Ihres E-Mail-Accounts. Nutzen Sie dabei ein starkes, einzigartiges Passwort. Überprüfen Sie Ihre Geräte auf Malware und sichern Sie Ihr Konto zusätzlich mit Zwei-Faktor-Authentifizierung (2FA).

Wie ändere ich mein E-Mail-Passwort?

Loggen Sie sich in Ihren E-Mail-Account ein, gehen Sie zu den Kontoeinstellungen und ändern Sie dort das Passwort. Ein sicheres Passwort besteht aus mindestens 12 Zeichen und enthält eine Mischung aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen. Vermeiden Sie leicht zu erratende Informationen wie Namen oder Geburtsdaten. Wie Sie das Passwort Ihres E-Mail-Kontos bei uns ändern können, erfahren Sie in unserem FAQ-Artikel "Wie kann ich das Passwort zu meinem E-Mail-Postfach ändern?".

Was mache ich, wenn ich keinen Zugang mehr zu meinem E-Mail-Account habe?

Nutzen Sie die Wiederherstellungsoptionen Ihres E-Mail-Anbieters, wie Sicherheitsfragen, alternative E-Mail-Adressen oder Telefonnummern, um den Zugang wiederherzustellen.

Was soll ich tun, wenn ich verdächtige Aktivitäten in meinem E-Mail-Account bemerke?

Ändern Sie sofort Ihr Passwort und überprüfen Sie Ihre Kontoaktivitäten. Informieren Sie Ihre Kontakte, dass Ihr Account möglicherweise kompromittiert wurde, und prüfen Sie Ihre Geräte auf Malware.

Kann ein gehackter E-Mail-Account Auswirkungen auf meine anderen Online-Konten haben?

Ja, wenn Sie dasselbe Passwort für mehrere Konten verwenden, kann ein gehackter E-Mail-Account Angreifern Zugang zu diesen anderen Konten verschaffen. Ändern Sie sofort Ihre Passwörter und verwenden Sie unterschiedliche Passwörter für verschiedene Konten.

Was sollte ich tun, wenn ich wiederholt Phishing-E-Mails erhalte?

Markieren Sie die E-Mails als Spam oder Phishing in Ihrem E-Mail-Client und löschen Sie sie. Erwägen Sie, Ihre E-Mail-Adresse zu ändern, wenn Sie weiterhin viele Phishing-E-Mails erhalten.

Welche Maßnahmen kann ich ergreifen, um meine Online-Privatsphäre zu verbessern?

Nutzen Sie verschlüsselte E-Mail-Dienste, aktivieren Sie die Zwei-Faktor-Authentifizierung, verwenden Sie VPNs (Virtual Private Networks) für sichere Internetverbindungen und minimieren Sie die persönlichen Informationen, die Sie online teilen.

Was ist eine Rescue-Disk und wie benutze ich sie?

Eine Rescue-Disk ist ein bootfähiges Medium (CD, DVD oder USB-Stick), das spezielle Antiviren-Software enthält. Sie können damit Ihren Computer ohne das Betriebssystem starten und nach Malware suchen und diese entfernen.

Was ist ein Keylogger und wie kann ich mich dagegen schützen?

Ein Keylogger ist eine Malware, die Tastatureingaben aufzeichnet und an den Angreifer sendet. Schützen Sie sich, indem Sie aktuelle Antivirensoftware verwenden, Ihre Geräte regelmäßig scannen und verdächtige Software vermeiden.

Was sind die häufigsten Anzeichen dafür, dass meine E-Mail gehackt wurde?

- Unerwartete Passwortänderungen

- Unbekannte Anmeldungen oder Aktivitäten

- Empfang von Benachrichtigungen über verdächtige Anmeldungen

- Kontakte melden Spam-Nachrichten von Ihrem Konto