Die meisten Menschen nutzen heutzutage das Internet täglich, meist ohne zu hinterfragen, welche Technologien dahinterstecken. Eine der wichtigsten ist das Domain Name System (DNS). Die Bedeutung des DNS kann deswegen kaum überschätzt werden: Es ermöglicht uns den einfachen Zugang zu Informationen, den Versand von E-Mails und die Nutzung von Online-Diensten. Eine reibungslose DNS-Funktion ist daher essenziell für die Stabilität und Sicherheit des Internets.

Inhaltsverzeichnis

- Was ist DNS?

- Wie funktioniert DNS?

- Welche Arten von Servern werden im DNS-System verwendet?

- Welche Kritik gibt es am Domain Name System?

- Welche Erweiterungen gibt es für das Domain Name System?

- Welche Gefahren bestehen bei DNS-Abfragen?

- Was sind rekursive bzw. iterative DNS-Abfragen?

- Was sind die wichtigsten DNS-Records?

- Fazit

- FAQ - Häufig gestellte Fragen

Was ist DNS?

Das Domain Name System (DNS) kann als das "Telefonbuch des Internets" beschrieben werden. Es dient dazu, Domainnamen wie www.webwide.de in die entsprechenden IP-Adressen umzuwandeln, die Computer verwenden, um untereinander zu kommunizieren. Ohne DNS müssten wir uns die komplexen und schwer zu merkenden IP-Adressen jeder Website merken, die wir besuchen möchten. Das DNS erleichtert uns den Zugang zu Websites, indem es menschenfreundliche Namen mit den technischen Adressen verknüpft, die das Internet benötigt, um Daten zu übertragen.

Das Domain Name System (DNS) kann als das "Telefonbuch des Internets" beschrieben werden. Es dient dazu, Domainnamen wie www.webwide.de in die entsprechenden IP-Adressen umzuwandeln, die Computer verwenden, um untereinander zu kommunizieren. Ohne DNS müssten wir uns die komplexen und schwer zu merkenden IP-Adressen jeder Website merken, die wir besuchen möchten. Das DNS erleichtert uns den Zugang zu Websites, indem es menschenfreundliche Namen mit den technischen Adressen verknüpft, die das Internet benötigt, um Daten zu übertragen.

Der Zweck des DNS im Internet besteht darin, eine leicht verständliche und konsistente Methode zur Zuordnung von Domainnamen zu IP-Adressen bereitzustellen. Durch die Verwendung von DNS können Benutzer einfach auf Websites zugreifen, indem sie einfach den Domainnamen eingeben, ohne sich um die zugrunde liegenden IP-Adressen kümmern zu müssen.

Das DNS funktioniert durch ein verteiltes Hierarchiesystem von Servern, die miteinander kommunizieren und die Namensauflösung bereitstellen. Dieser Prozess ermöglicht es einem Client, wie z.B. Ihrem Webbrowser, eine Domain aufzulösen, indem er die zugehörige IP-Adresse von DNS-Servern abruft, die über das Internet verteilt sind.

Wie funktioniert DNS?

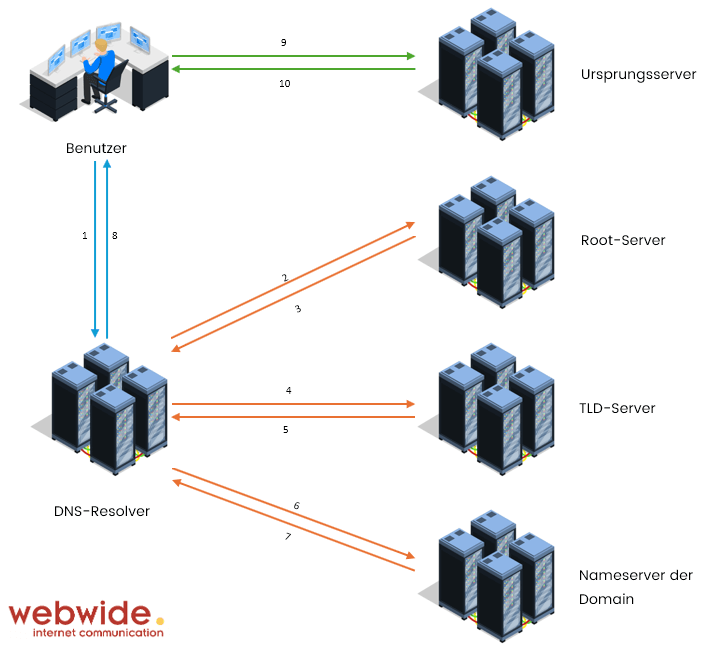

Das Grundprinzip einer DNS-Abfrage ist vergleichbar mit dem Nachschlagen eines Eintrags im Telefonbuch. Wenn Sie eine Webseite besuchen, geben Sie den Domainnamen wie z.B. www.webwide.de in die Adresszeile Ihres Webbrowsers ein. Der Webbrowser erhält dann vom DNS-Server die IP-Adresse des Webservers, worauf die Webseite gespeichert ist. Übertragen auf das Beispiel mit dem Telefonbuch bedeutet dies, dass man nach dem Namen des Gegenübers (Webseite) sucht und das Telefonbuch (DNS-Server) die Rufnummer (IP-Adresse) ausgibt. Dieser Prozess wird DNS-Namensauflösung genannt und erfolgt folgendermaßen:

- Der Benutzer (Client) gibt den Domainnamen in seinen Webbrowser ein und sendet dadurch eine Anfrage an den DNS-Resolver, der in der Regel vom Internetanbieter verwaltet wird.

- Zuerst überprüft der DNS-Resolver seinen Cache, um zu sehen, ob er die IP-Adresse für die Domain bereits kürzlich abgefragt und gespeichert hat. Falls ja, kann er die gespeicherte IP-Adresse sofort zurückgeben, was den Prozess beschleunigt. Ist dies nicht der Fall, sendet der DNS-Resolver die Anfrage an einen Root-Server weiter.

- Der Root-Server übergibt dem DNS-Resolver die Adresse des entsprechenden Nameserver der Top-Level-Domain (TLD).

- Der DNS-Resolver schickt nun seine Anfrage an den Nameserver der TLD.

- Der TLD-Server übergibt dem DNS-Resolver die IP-Adresse des autoritativen Nameserver für die spezifische Domain.

- Über den Nameserver der Domain, der die DNS-Zonendaten für die spezifische Domain verwaltet, erfragt der DNS-Resolver die IP-Adresse des Ursprungsservers.

- Der Nameserver der Domain gibt die IP-Adresse der angefragten Domain an den DNS-Resolver zurück.

- Der DNS-Resolver speichert die erhaltene IP-Adresse in seinem Cache, um zukünftige Abfragen für diese Domain schneller beantworten zu können und leitet die IP-Adresse an den Benutzer (Client) weiter.

- Der Benutzer kann nun direkt mit dem Ursprungsserver der angefragten Webseite kommunizieren.

- Der Ursprungsserver sendet die angefragten Daten an den Benutzer.

Wie Sie sehen, sind zur Auflösung eines Domainnamens unterschiedliche Elemente (DNS-Resolver, Nameserver, etc.) notwendig. Der DNS-Resolver kann theoretisch als Programm bezeichnet werden über den die Namensauflösung gesteuert wird. Über verschiedene Tools (nslookup, digwebinterface.com, etc.) können Sie prüfen, ob die Namensauflösung korrekt funktioniert.

Welche Arten von Servern werden im DNS-System verwendet?

Das Domain Name System (DNS) ist ein hierarchisches System, das aus verschiedenen Arten von Nameservern besteht. Diese Server arbeiten zusammen, um Domainnamen in IP-Adressen zu übersetzen, sodass wir problemlos auf Webseiten zugreifen können. Hier sind die verschiedenen Arten von DNS-Servern und ihre Funktionen.

DNS-Root-Server

DNS-Root-Server sind autoritative Nameserver und stellen die oberste Ebene der DNS-Hierarchie dar. Es gibt 13 Root-Server-Instanzen, die mit Buchstaben von A bis M bezeichnet werden. Diese Server sind weltweit an verschiedenen Standorten verteilt, um Redundanz und Zuverlässigkeit zu gewährleisten. Sie enthalten Informationen über die TLD-Nameserver und leiten DNS-Anfragen an diese weiter. Die Hauptfunktion der Root-Server besteht darin, Anfragen für TLD-Nameserver zu beantworten. Wenn ein DNS-Resolver eine Domain wie www.webwide.de nicht auflösen kann, wendet er sich an einen Root-Server, der ihm die Adresse des zuständigen TLD-Nameservers mitteilt.

TLD-Nameserver

TLD-Nameserver verwalten das DNS für die Top-Level-Domains (TLDs). Diese Server enthalten Informationen über die autoritativen Nameserver für jede Domain unter ihrer TLD und leiten Anfragen entsprechend weiter. Beispiele für TLDs sind .com, .org, .net, .edu und Länderdomains wie .de (Deutschland), .uk (Vereinigtes Königreich) und .jp (Japan). Jeder TLD-Nameserver ist für die Verwaltung einer bestimmten TLD zuständig und spielt eine zentrale Rolle bei der Weiterleitung von DNS-Anfragen an die richtigen autoritativen Nameserver.

Autoritative Nameserver

Autoritative Nameserver sind für die Bereitstellung der endgültigen Antwort auf DNS-Abfragen zuständig. Sie hosten die DNS-Zonendateien, die die IP-Adressen und andere DNS-Records für eine bestimmte Domain enthalten. Die Informationen, die autoritative Nameserver ausgeben, sind verbindlich. Der Unterschied zwischen autoritativen und rekursiven Nameservern liegt in ihrer Funktion. Während autoritative Nameserver die endgültigen Antworten auf DNS-Abfragen bereitstellen, dienen rekursive Nameserver (auch DNS-Resolver genannt) als Vermittler, die Anfragen von Clients an andere DNS-Server weiterleiten, um die benötigten Informationen zu finden.

Nichtautoritative Nameserver

Nichtautoritative Nameserver, auch Caching-Nameserver genannt, speichern die Ergebnisse von DNS-Abfragen temporär in ihrem Cache. Diese zwischengespeicherten Daten ermöglichen es ihnen, DNS-Anfragen schneller zu beantworten, ohne die Anfrage erneut an autoritative Nameserver weiterleiten zu müssen. Nichtautoritative Nameserver sind wichtig für die Effizienz und Geschwindigkeit des DNS-Systems. Durch das Caching von DNS-Antworten können sie die Last auf autoritative Nameserver verringern und die Antwortzeiten für häufige Anfragen erheblich verkürzen. Dies führt zu einer schnelleren und reibungsloseren Internetnutzung für die Endbenutzer.

Sollte es mal vorkommen, dass ein DNS-Server nicht antwortet, dann haben Sie die Möglichkeit den Webbrowser zu wechseln, Ihre Firewall für eine kurze Zeit zu deaktivieren, Ihren Router neu zu starten oder einen anderen DNS-Server zu verwenden. Den Wechsel auf einen anderern DNS-Server können Sie über den Router, über die Netzwerkeinstellungen in Ihrem Betriebssystem oder über die Eingabeaufforderung durchführen.

Welche Kritik gibt es am Domain Name System?

Obwohl das Domain Name System (DNS) eine der wichtigsten Technologien des Internets ist und es uns ermöglicht, Webseiten leicht zu finden und zu besuchen, gibt es auch einige Kritikpunkte und Herausforderungen, die damit verbunden sind. Hier sind die wichtigsten Kritikpunkte am DNS.

Zentralisierung und mögliche Angriffsvektoren

Ein häufig genannter Kritikpunkt am DNS ist die Zentralisierung. Obwohl das DNS technisch gesehen dezentralisiert ist, gibt es zentrale Punkte, wie die DNS-Root-Server und einige der größten DNS-Dienstleister, die potenzielle Schwachstellen darstellen. Wenn diese zentralen Punkte angegriffen oder ausfallen, kann dies erhebliche Auswirkungen auf die Erreichbarkeit von Webseiten und Diensten haben. Mögliche Angriffsvektoren sind:

- DDoS-Attacken (Distributed Denial of Service)

Angriffe auf DNS-Server können deren Verfügbarkeit beeinträchtigen und den Zugriff auf Webseiten erheblich verlangsamen oder komplett blockieren. - DNS-Spoofing und Cache Poisoning

Angreifer können gefälschte DNS-Daten in den Cache eines DNS-Resolvers einschleusen, um Benutzer auf betrügerische Webseiten umzuleiten. - DNS-Hijacking

Durch die Manipulation von DNS-Records können Angreifer den Datenverkehr von legitimen Webseiten auf eigene, schädliche Webseiten umleiten.

Datenschutzbedenken

DNS-Abfragen enthalten oft sensible Informationen über das Online-Verhalten der Benutzer, da sie jede besuchte Webseite offenbaren. Traditionell werden DNS-Abfragen unverschlüsselt über das Internet gesendet, was sie anfällig für Abhörversuche und Manipulation macht. Potentielle Datenschutzprobleme sind:

- Überwachung und Tracking

DNS-Anfragen können von Internetdienstanbietern (ISPs), Regierungsbehörden oder anderen Dritten überwacht werden, um das Surfverhalten der Benutzer nachzuvollziehen. - Schutzmaßnahmen

Technologien wie DNS over HTTPS (DoH) und DNS over TLS (DoT) verschlüsseln DNS-Anfragen und bieten dadurch einen verbesserten Schutz der Privatsphäre.

Zensur

Das Domain Name System (DNS) kann auch ein Hindernis für ein freies und unzensiertes Internet darstellen. Ein aktuelles Beispiel ist eine Anordnung des russischen Digitalisierungsministeriums, die alle im Inland zugänglichen Onlinedienste über russische DNS-Server zu routen, um den Zugang zu ausländischen Webseiten zu blockieren. Auf diese Weise können autoritäre Regierungen den gesamten Internetverkehr überwachen und Anbieter zwingen nach deren Vorgaben zu handeln. Darüber hinaus ist es möglich, das DNS für Zensurmaßnahmen zu nutzen, etwa indem eine spezifische Top-Level-Domain gesperrt wird. Internetdienstanbieter können auch den Zugang zu bestimmten Webseiten einschränken, um staatliche Zensurvorschriften zu erfüllen.

Welche Erweiterungen gibt es für das Domain Name System?

Das Domain Name System (DNS) hat sich seit seiner Einführung erheblich weiterentwickelt. Um die Sicherheit, Effizienz und Funktionalität zu verbessern, wurden verschiedene DNS-Erweiterungen eingeführt. Hier sind die wichtigsten DNS-Erweiterungen und ihre Bedeutung:

DNSSEC (DNS Security Extensions)

DNSSEC wurde entwickelt, um die Sicherheitslücken des herkömmlichen DNS zu schließen. Es fügt DNS-Abfragen und -Antworten eine kryptografische Signatur hinzu, die sicherstellt, dass die empfangenen DNS-Daten tatsächlich vom autoritativen Server stammen und nicht von Angreifern manipuliert wurden. So funktioniert DNSSEC:

- Signatur

Jede DNS-Zone wird digital signiert, wobei ein öffentlicher und privater Schlüssel verwendet wird. - Validierung

Bei einer DNS-Abfrage überprüft der DNS-Resolver die Signatur mithilfe des öffentlichen Schlüssels. Wenn die Signatur gültig ist, wird die Antwort als authentisch angesehen. - Verifizierungskette

DNSSEC verwendet eine Vertrauenskette, die von den Root-Servern bis zu den autoritativen Nameservern reicht, um die Authentizität der DNS-Daten sicherzustellen.

EDNS (Extension Mechanisms for DNS)

EDNS erweitert die ursprünglichen DNS-Protokolle, um deren Funktionalität zu verbessern. Es erlaubt größere DNS-Nachrichten als die ursprüngliche 512-Byte-Grenze und ermöglicht die Übertragung zusätzlicher Informationen. Diese Erweiteurng ist besonders für den Transport von UDP-Paketen wichtig. EDNS wird eingesetzt bei:

- Erweiterte Datenübertragung

EDNS kann größere Datenmengen in einer einzigen DNS-Nachricht übertragen, was besonders wichtig für DNSSEC ist, da die Signaturen zusätzlichen Platz benötigen. - Fehlerberichterstattung

Es ermöglicht eine detailliertere Fehlerberichterstattung, was die Diagnose und Behebung von DNS-Problemen erleichtert. - Leistungsverbesserungen

Durch die Unterstützung von UDP- und TCP-Übertragungen können DNS-Abfragen effizienter abgewickelt werden.

Weitere wichtige Erweiterungen und ihre Bedeutung

Neben DNSSEC und EDNS gibt es weitere DNS-Erweiterungen, die die Funktionalität und Sicherheit des DNS verbessern:

- DANE (DNS-based Authentication of Named Entities)

DANE verwendet DNSSEC, um TLS-Zertifikate (Transport Layer Security) zu authentifizieren. Dies erhöht die Sicherheit von SSL/TLS-Verbindungen, indem es die Abhängigkeit von Drittanbietern wie Zertifizierungsstellen (CAs) reduziert. DANE stellt sicher, dass die SSL/TLS-Zertifikate, die eine Domain verwendet, von der Domain selbst autorisiert sind, was die Integrität und Sicherheit von verschlüsselten Verbindungen stärkt. - DNS over HTTPS (DoH) und DNS over TLS (DoT)

Beide Technologien verschlüsseln DNS-Abfragen, um die Privatsphäre und Sicherheit der Benutzer zu erhöhen. Durch die Verschlüsselung der DNS-Abfragen werden diese vor Abhörversuchen und Manipulation geschützt. DoH und DoT helfen, die Privatsphäre der Benutzer zu wahren und die Sicherheit im Internet zu verbessern. - QNAME Minimization

Diese Technik reduziert die Menge der Informationen, die bei einer DNS-Abfrage an die verschiedenen Server weitergegeben wird. QNAME Minimization hilft, die Privatsphäre der Benutzer zu schützen, indem nur die absolut notwendigen Informationen an die DNS-Server weitergegeben werden. Dies reduziert das Risiko von Informationslecks und erhöht die Sicherheit.

Welche Gefahren bestehen bei DNS-Abfragen?

Das Domain Name System (DNS) ist ein wesentliches Element des Internets, das jedoch auch verschiedenen Gefahren ausgesetzt ist. Zu den bedeutendsten Bedrohungen gehören DNS-Hijacking und DNS-Spoofing (Cache Poisoning). Hier sind die Definitionen, Beispiele und Schutzmaßnahmen gegen diese Gefahren:

DNS-Hijacking

DNS-Hijacking, auch bekannt als DNS-Umleitung, tritt auf, wenn Angreifer die DNS-Einstellungen eines Benutzers oder einer Webseite manipulieren, um den Datenverkehr auf betrügerische Webseiten umzuleiten. Über die gefälschten Webseiten wird dann versucht die sensiblen Daten eines Benutzers (Login, Kreditkartendaten, etc.) abzugreifen.

Beispiele:

- Angriff auf Benutzer-Router

Angreifer infizieren Heimrouter und ändern deren DNS-Einstellungen, um Benutzer auf Phishing-Seiten umzuleiten. - Manipulation von ISP-DNS-Servern

Angreifer kompromittieren die DNS-Server eines Internetdienstanbieters (ISP), um den Datenverkehr vieler Benutzer gleichzeitig umzuleiten. - Malware

Schadsoftware auf einem Gerät kann die DNS-Einstellungen ändern und den Datenverkehr auf bösartige Webseiten umleiten.

Schutzmaßnahmen:

- Regelmäßige Updates

Halten Sie Ihre Router-Firmware und Software auf dem neuesten Stand, um Sicherheitslücken zu schließen. - Starke Passwörter

Verwenden Sie starke, einzigartige Passwörter für Ihre Router und andere Netzwerkgeräte. Hier finden Sie einige Tipps für sichere Passwörter. - DNSSEC

Aktivieren Sie DNSSEC für Ihre Domain, sofern es bei Ihrem DNS-Anbieter verfügbar ist, um die Authentizität von DNS-Daten zu überprüfen. - Sicherheitssoftware

Nutzen Sie Antiviren- und Antimalware-Programme, um Ihr Gerät vor Schadsoftware zu schützen. Kostenfreie Tools finden Sie z.B. unter https://www.botfrei.de.

DNS-Spoofing (Cache Poisoning)

DNS-Spoofing, auch als Cache Poisoning bekannt, ist ein Angriff, bei dem gefälschte DNS-Daten in den Cache eines DNS-Resolvers eingeschleust werden. Dies führt dazu, dass legitime DNS-Anfragen falsche Antworten erhalten und Benutzer auf betrügerische Webseiten umgeleitet werden. Wie auch beim DNS-Hijacking haben die gefälschten Webseiten das Ziel, die sensiblen Daten eines Benutzers abzugreifen.

Auswirkungen:

- Phishing

Benutzer werden auf täuschend echte, aber betrügerische Webseiten geleitet, um sensible Informationen wie Passwörter oder Kreditkartendaten zu stehlen. - Malware-Verbreitung

Gefälschte Webseiten können Malware verbreiten, die dann auf den Geräten der Benutzer installiert wird. - Unterbrechung des Dienstes

Unternehmen können erhebliche finanzielle und reputative Schäden erleiden, wenn ihre Kunden auf gefälschte Webseiten umgeleitet werden.

Präventionsstrategien:

- DNSSEC

Implementieren Sie DNSSEC, um sicherzustellen, dass die erhaltenen DNS-Daten authentisch und unverändert sind. - Regelmäßige Cache-Leerung

Löschen Sie regelmäßig den DNS-Cache, um die Auswirkungen von Cache Poisoning zu minimieren. - Sichere DNS-Server

Verwenden Sie sichere und vertrauenswürdige DNS-Server, die über aktuelle Sicherheitsprotokolle verfügen. - Überwachung und Erkennung

Setzen Sie Systeme zur Überwachung von DNS-Abfragen und zur Erkennung ungewöhnlicher Aktivitäten ein, um Angriffe frühzeitig zu erkennen. - SSL-/TLS-Zertifikat

Achten Sie beim Besuchen einer Webseite darauf, dass diese durch ein SSL-Zertifikat geschützt ist. Dies minimiert das Risiko auf einer gefälschten Webseite zu gelangen.

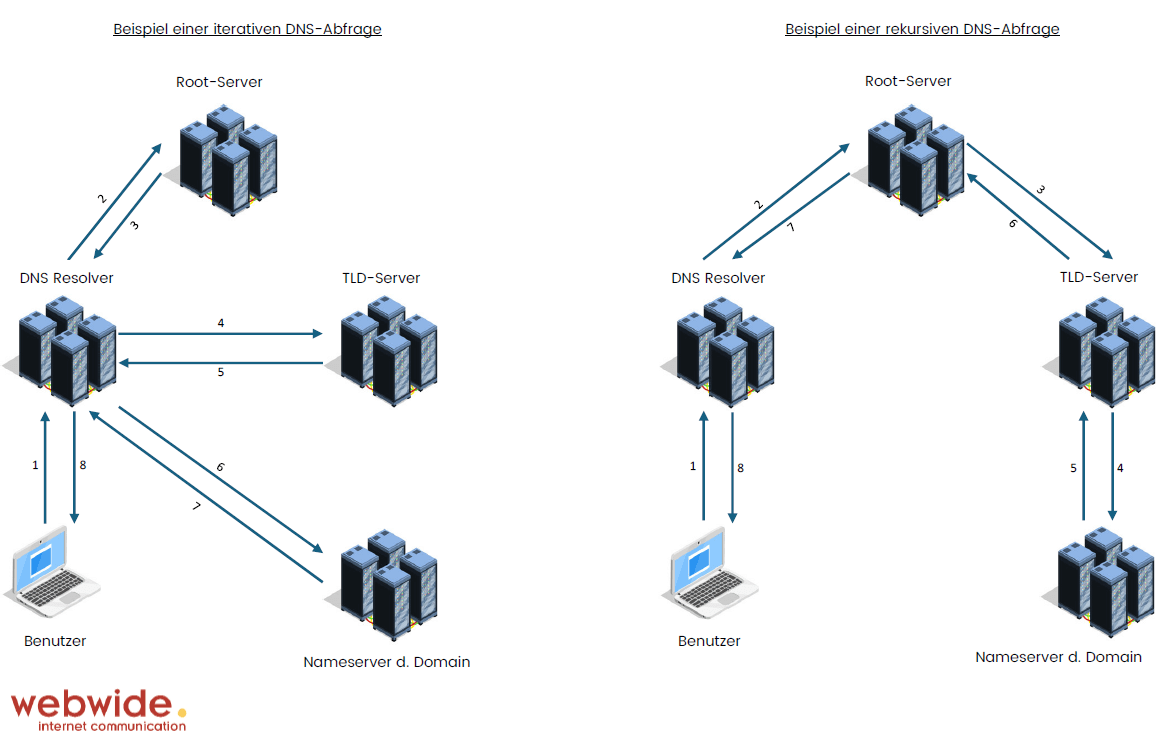

Was sind rekursive bzw. iterative DNS-Abfragen?

Bei der Namensauflösung kommt eine der beiden Hauptmethoden zum Einsatz, um DNS-Abfragen zu bearbeiten: rekursive und iterative Abfragen.

- Iterative Abfragen

Bei einer iterativen DNS-Abfrage übernimmt der DNS-Client (oder ein lokaler DNS-Resolver) die Verantwortung für jede Anfrage. Der DNS-Server gibt dem Client jeweils die beste bekannte Antwort und verweist ihn gegebenenfalls an den nächsten Server in der Hierarchie, bis die endgültige IP-Adresse gefunden ist. - Rekursive Abfragen

Eine rekursive DNS-Abfrage tritt auf, wenn ein DNS-Client (z.B. ein Webbrowser) eine Anfrage an einen DNS-Resolver sendet und erwartet, dass der Resolver die vollständige Namensauflösung übernimmt und die endgültige IP-Adresse zurückliefert. Der Resolver übernimmt die gesamte Arbeit und fragt bei Bedarf weitere DNS-Server ab, bis die korrekte IP-Adresse gefunden ist.

Rekursive und iterative DNS-Abfragen bieten unterschiedliche Ansätze zur Namensauflösung im DNS-System. Rekursive Abfragen verlagern die gesamte Arbeit auf den DNS-Resolver, was für den Client einfach ist, aber den Resolver stärker belastet. Iterative Abfragen verteilen die Last zwischen Client und Server, können aber komplexer und zeitaufwendiger sein. Beide Methoden haben ihre spezifischen Anwendungsfälle und tragen dazu bei, die Effizienz und Zuverlässigkeit des DNS zu gewährleisten.

Was sind die wichtigsten DNS-Records?

DNS-Records (Datensätze) spielen eine zentrale Rolle im Domain Name System (DNS). Sie enthalten wichtige Informationen, die bestimmen, an welche Zieladresse welche Anfragen für eine Domain geleitet werden. Hier sind einige der wichtigsten DNS-Records:

A-Record (Adress Record)

Der A-Record ist einer der grundlegendsten DNS-Records. Er verknüpft einen Domainnamen mit einer IPv4-Adresse, sodass Benutzer über einen benutzerfreundlichen Domainnamen auf die IP-Adresse des Servers zugreifen können.

www.webwide.de IN A 45.60.23.128

CNAME-Record (Canonical Name Record)

Der CNAME-Record dient dazu, einen Domainnamen als Alias für einen anderen Domainnamen festzulegen. Dies ist nützlich, wenn mehrere Domainnamen auf denselben Inhalt verweisen sollen.

www.webwide.com IN CNAME www.webwide.de

TXT-Record (Text Record)

Der TXT-Record erlaubt es, beliebigen Text mit einer Domain zu verknüpfen. Dies wird häufig für Verifizierungszwecke und Sicherheitsmaßnahmen wie SPF (Sender Policy Framework) und DKIM (DomainKeys Identified Mail) verwendet.

webwide.de IN TXT "v=spf1 include:spf.europeanmx.eu -all"

MX-Record (Mail Exchange Record)

Der MX-Record gibt an, welche Mailserver für den Empfang von E-Mails für eine Domain zuständig sind. Er enthält die Priorität und den Hostnamen des Mailservers.

webwide.de IN MX 10 mail.webwide.de

webwide.de IN MX 20 mail2.webwide.de

SRV-Record (Service Record)

Der SRV-Record wird verwendet, um Informationen über verschiedene Dienste zu speichern, die unter einer Domain verfügbar sind. Er gibt die Portnummer und den Hostnamen des Servers an, der den Dienst anbietet.

_sip._tcp.webwide.de IN SRV 100 1 443 sipdir.online.lync.com.

Fazit

Das Domain Name System (DNS) ist ein grundlegender Bestandteil des Internets, das die Übersetzung von benutzerfreundlichen Domainnamen in IP-Adressen ermöglicht. Es ist für die tägliche Nutzung des Internets unverzichtbar. Das DNS ermöglicht eine einfache und benutzerfreundliche Navigation im Web, indem es Domainnamen in IP-Adressen übersetzt, die von Computern verstanden werden können. Ohne es wäre das Internet in seiner heutigen Form nicht funktionsfähig, da Benutzer die numerischen IP-Adressen jeder Webseite manuell eingeben müssten.

FAQ - Häufig gestellte Fragen

Was ist das Domain Name System (DNS)?

Das Domain Name System (DNS) ist ein Protokoll, das Domainnamen in IP-Adressen übersetzt, sodass Benutzer leicht auf Webseiten zugreifen können, indem sie benutzerfreundliche Adressen anstelle von numerischen IP-Adressen eingeben.

Wie kann man DNS-Probleme beheben?

Häufige Maßnahmen zur Behebung von DNS-Problemen umfassen das Löschen des DNS-Caches, die Überprüfung und Korrektur der DNS-Server-Einstellungen und die Nutzung alternativer DNS-Resolver wie Google DNS oder OpenDNS.

Was sind die zukünftigen Entwicklungen im Bereich DNS?

Zukünftige Entwicklungen im Bereich DNS könnten verbesserte Sicherheitsprotokolle, erhöhte Privatsphäre durch Technologien wie DNS over HTTPS (DoH) und DNS over TLS (DoT), sowie Ansätze zur Dezentralisierung und Leistungsoptimierung umfassen.

Was ist ein DNS-Resolver?

Ein DNS-Resolver ist ein Server oder Dienst, der Anfragen von Clients entgegennimmt und die benötigten DNS-Daten beschafft, um eine Domain in eine IP-Adresse zu übersetzen. Der Resolver durchläuft den Prozess der Namensauflösung, indem er andere DNS-Server kontaktiert.

Was bedeutet DNS-Caching?

DNS-Caching ist der Prozess, bei dem DNS-Antworten zwischengespeichert werden, um die Geschwindigkeit und Effizienz zukünftiger Abfragen zu erhöhen. Sowohl DNS-Resolver als auch Webbrowser können DNS-Informationen zwischenspeichern.

Wie kann ich meinen DNS-Cache leeren?

Der DNS-Cache kann auf verschiedenen Betriebssystemen durch spezifische Befehle geleert werden:

Windows: ipconfig /flushdns

macOS: sudo killall -HUP mDNSResponder

Linux: sudo systemd-resolve --flush-caches

Was ist ein TTL-Wert?

TTL (Time To Live) ist ein Wert, der angibt, wie lange ein DNS-Record im Cache eines DNS-Resolvers gespeichert bleibt. Nach Ablauf der TTL muss der DNS-Record erneut abgefragt werden.

Kann ich meinen DNS-Server ändern?

Ja, Sie können den DNS-Server ändern, den Ihr Gerät oder Netzwerk verwendet. Beliebte Alternativen sind Google Public DNS (8.8.8.8, 8.8.4.4) und Cloudflare DNS (1.1.1.1).

Was ist ein Reverse-DNS-Lookup?

Eine Reverse-DNS-Abfrage ermittelt den Domainnamen, der mit einer bestimmten IP-Adresse verknüpft ist. Dies ist das Gegenteil einer normalen DNS-Abfrage, bei der eine IP-Adresse für einen Domainnamen gesucht wird. Weitere Informationen können Sie in unserem FAQ-Artikel "Was ist ein PTR-Record und wie kann ich diesen eintragen?" finden.

Was ist DNS-Propagation?

DNS-Propagation ist der Zeitraum, den es dauert, bis Änderungen an DNS-Records weltweit aktualisiert und von allen DNS-Servern erkannt werden. Dies kann je nach TTL-Wert und Netzwerkkonfiguration zwischen wenigen Minuten und 48 Stunden dauern. Weitere nützliche Informationen können Sie in unserem FAQ-Artikel "Wie lange dauert es bis eine DNS-Änderung aktiv ist?" finden.